Взлом почты — одно из самых популярных заданий на подпольном рынке хакерских услуг в даркнете, поскольку это краегольный камень для доксинга, кражи личности и перехвата коммуникаций жертвы.

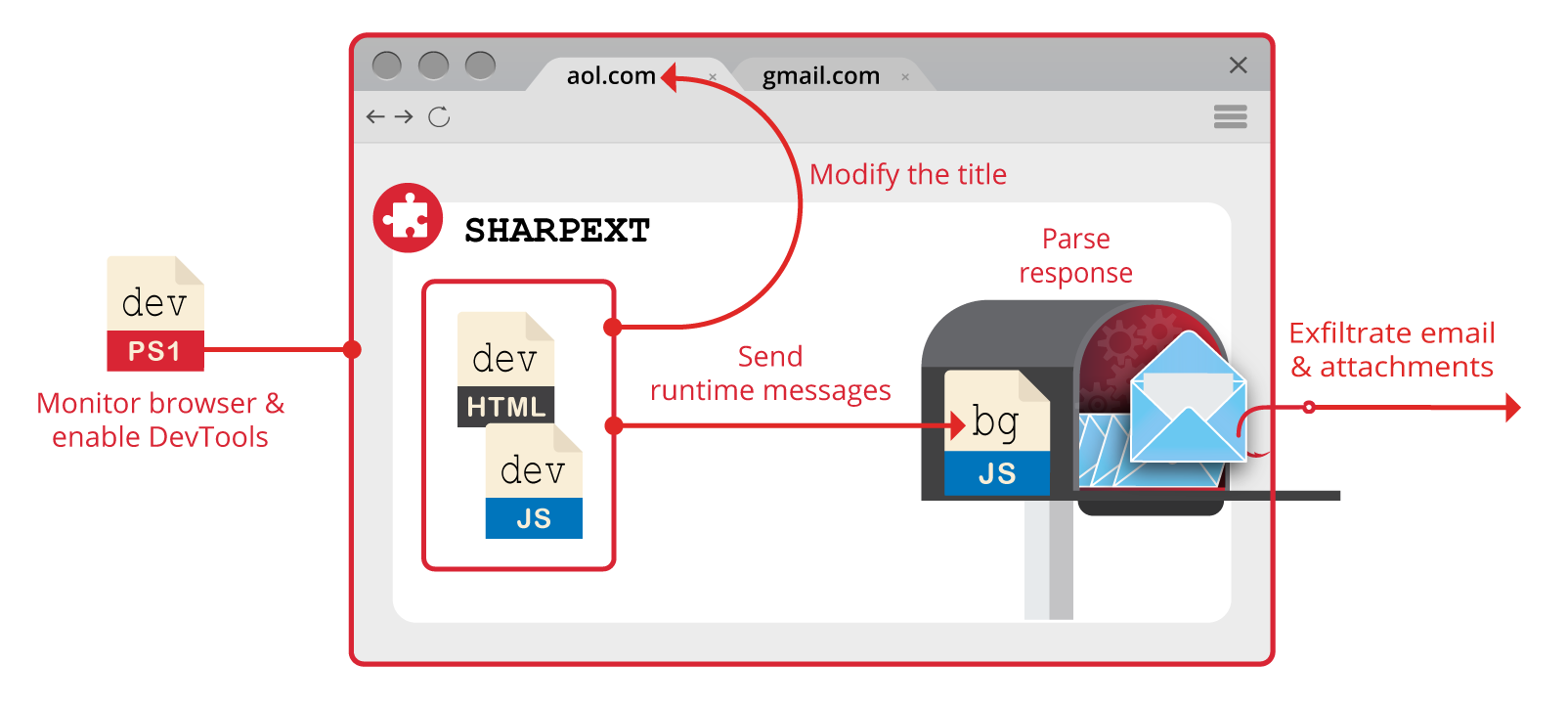

Неудивительно, что злоумышленники придумывают новые способы атаки для проникновения в чужой почтовый ящик. В прошлом году появился ещё один новый и достаточно неординарный вектор атаки — через расширение Chrome, которое не ворует пароли, как обычно, а производит прямую инспекцию и эксфильтрацию трафика из почтового ящика через «Инструменты разработчика» в браузере. Таким образом, в логах Gmail не остаётся никаких следов постороннего проникновения, только сессия легитимного клиента.

Посмотрим, как это сделано технически.

В данном случае в качестве злоумышленника предположительно выступают спецслужбы КНДР (хакерская группа SharpTongue), хотя это не принципиально для анализа технических аспектов. На их месте могло быть частное детективное агентство, которое выполняет заказ ревнивого супруга или проводит операцию по промышленному шпионажу против компании-конкурента. Данный вектор атаки работает практически для любого пользователя электронной почты, физического и юридического лица.

Вот так хакеры ВЗЛАМЫВАЮТ пароли!

Наиболее полное описание расширения под кодовым названием SHARPEXT см. в отчёте компании Volexity. Ниже приводим ключевые этапы.

1. Установка расширения Chrome и изменение настроек браузера

Расшерние устанавливается в браузер жертвы путём запуска скрипта VBScript на его компьютере. Полный код скрипта:

Очевидно, что для запуска скрипта нужен физический доступ к компьютеру (хотя бы на несколько секунд) или рабочий эксплойт для удалённого исполнения кода.

Скрипт через консоль скачивает файлы расширения, файлы конфигурации браузера и дополнительные скрипты, а затем запускает на выполнение скрипт установки pow.ps1 .

Скрипт pow.ps1 останавливает текущий процесс браузера и подменяет файлы Preference и Secure Preference в Google Chrome. Эти файлы конфигурации содержат текущее состояние профиля и защищают Google Chrome от незаметных модификаций со стороны, выдавая соответствующее предупреждение:

Более подробно об установке вредоносных расширений в Chrome см. эту научную работу, а также пост на русском языке.

По описанному здесь методу скрипт генерирует новые файлы Preference и Secure Preference, которые будут приняты браузером как родные после перезапуска, без демонстрации предупреждения. В новых настройках указано и новое расширение из папки %APPDATA%RoamingAF , у которого установлено разрешение на использование DevTools:

Затем браузер перезапускается.

Я ЗНАЮ ТВОЙ ПАРОЛЬ!

2. Включение DevTools

Второй скрипт dev.ps1 активирует DevTools из браузерной вкладки, которую пользователь открывает в веб-интерфейсе Gmail. Для этого скрипт отправляет в соответствующую вкладку последовательность нажатий клавиш Control+Shift+J и скрывает открытую панель DevTools с помощью флага SW_HIDE в ShowWindow() API.

Дополнительно скрипт подавляет любые всплывающие предупреждения Windows, которые могут привлечь внимание жертвы. Для этого производится постоянная проверка новых окошек и скрытие их через те же ShowWindow() .

3. Инспекция почты

После открытия инструментов разработчика запускается модуль dev.js , который выполняет инспекцию запросов и отправляет подходящие для парсинга и эксфильтрации по такому фильтру:

4. Загрузка основного кода с удалённого сервера

Затем расширение загружает с удалённого сервера основной рабочий код, который осуществляет обработку электронной почты. Таким образом, злоумышленник имеет возможность динамически изменять рабочий код, а в коде самого расширения вредоносная нагрузка отсутствует, что помогает избежать обнаружения и скрыть цели атаки.

Эта часть кода может запрашивать через почтовый веб-интерфейс произвольные письма, вложения — и отправлять на удалённый сервер.

5. Копирование почтовых писем

Можно скопировать весь почтовый архив или контент, который соответствует заданным условиям. Как уже упоминалось, такой способ проникновения в почтовый ящик не оставляет следов в логах почтового сервера на странице «Активность в вашем аккаунте».

О первых случаях взлома почтовых ящиков через расширение Chrome стало известно в сентябре 2021 года. С тех пор вредоносное расширение было доработано. Текущая версия 3.0 поддерживает эксфильтрацию двух почтовых служб (Gmail и AOL) через три браузера (добавились Edge и южнокорейский Whale).

В принципе, для обнаружения любых атак через PowerShell можно включить логгирование PowerShell. Для проверки конкретно этой атаки опубликованы правила YARA и индикаторы IOC.

А вообще, чтобы защититься от утечки конфиденциальной информации, лучше хранить её в зашифрованном виде.

- Блог компании GlobalSign

- Информационная безопасность

- Google Chrome

- Расширения для браузеров

- Браузеры

Источник: habr.com

Взломать электронную почту

Взлом почтового ящика означает возможность получить доступ ко всем тем сайтам или службам, которые есть у пользователя этой учетной записи, поскольку сегодня мы, как правило, связываем практически всю свою жизнь с этой веб-платформой.

Открытие большого количества конфиденциальной информации, если кто-то осмелится взломать нас, например, доступ к социальным сетям, банковским счетам или даже частным отношениям. Таким образом, мы можем рассматривать электронную почту как основу нашей виртуальной жизни.

Вот почему все больше и больше людей пробуждают интерес к обучению взлому электронной почты либо потому, что они с подозрением относятся к своим партнерам, родственникам, либо потому, что они даже потеряли доступ к своему собственному пользователю.

Если что-то из этого относится к вам, эта статья определенно может вам помочь. Здесь мы собираемся научить вас некоторым из реальных и эффективных методов взлома пароля любой учетной записи электронной почты.

Простой способ взломать электронную почту

Самый простой и, возможно, самый тривиальный метод взлома пароля электронной почты — это секретный вопрос.

Контрольный вопрос должен быть сгенерирован при регистрации новой учетной записи электронной почты, и это чрезвычайно важный инструмент в случае забывания пароля.

Но реальность такова, что хакеры устанавливают слишком тривиальные и легко угадываемые ответы, поскольку вопросы, которые возникают у почтовых систем, очень легко предсказать, например, как зовут вашу собаку? Какая девичья фамилия у вашей матери?

Поэтому в некоторых случаях просто знать человека, которого вы хотите нарушить, достаточно, чтобы получить доступ к его электронной почте. Вам останется только:

- Войдите в платформу электронной почты и запишите имя пользователя вашей жертвы.

- Выберите вариант забытого пароля.

- Направьте вас на восстановление с контрольными вопросами.

- Быстро отвечайте на запросы системы.

Если вы правильно ответите на каждый из вопросов, вы сможете получить доступ к желаемой электронной почте.

Программы для взлома электронной почты через веб-браузер

Несмотря на то, что описанный выше метод действительно прост в исполнении, он имеет определенные ограничения. Поэтому мы предлагаем вам более эффективный метод взлома электронной почты, а именно использование программ, которые могут реанимировать все пароли, используемые на компьютере вашей жертвы. Наиболее актуальные из них:

WebBrowserPassView

Одна из наиболее часто используемых хакерских программ называется WebBrowserPassView и очень проста в использовании. Просто скачайте его, сохраните на USB-накопитель и запустите на компьютере жертвы. Через несколько секунд вы получите полный список имен пользователей и паролей, сохраненных в Chrome, Internet Explorer, Firefox и Opera.

Вам нужно будет только выполнить поиск среди списка, предоставленного системой, для пароля и пользователя, соответствующего электронной почте вашей цели, и вуаля! Вы без проблем введете всю информацию, которая есть в его почтовом ящике и на платформе в целом.

Взломать электронную почту с помощью метода кейлоггинга

В Метод кейлоггера просто относится к процессу записи каждого нажатия клавиш, которые пользователь вводит на клавиатуре определенного компьютера или мобильного устройства, который выполняется с помощью небольшого программного обеспечения под названием Keylogger, также известное как шпионское ПО.

Как работает кейлоггер для взлома паролей электронной почты?

Кейлоггер — это программа, которую может легко установить любой начинающий пользователь компьютера. После вставки в устройство жертвы он записывает все нажатия клавиш на экране, включая пароли электронной почты.

Система загружает захваченные записи на секретный сервер, к которому вы можете получить доступ в любое время, войдя в онлайн-учетную запись, которая поставляется с программой Keylogger. Таким образом отображается вся информация, необходимая для входа в учетную запись электронной почты жертвы.

Можно ли обнаружить кейлоггер для взлома паролей электронной почты?

После установки он работает в полностью скрытом режиме, поэтому он не обнаруживается пользователем устройства, что позволяет вам выполнять шпионскую работу совершенно неизвестным и безопасным способом.

Что делать, если у меня нет физического доступа к устройству жертвы?

Тебе не нужно беспокоиться. Некоторые из лучших кейлоггеров на рынке поддерживают установку удаленно, что позволяет вам устанавливать их, даже если целевой компьютер находится за сотни миль от вас.

Какой кейлоггер лучше всего подходит для взлома паролей электронной почты?

Их много Keylogger которые вы можете найти на рынке, однако одна из лучших — это специализированная программа keylogger.me

Поскольку он может быть установлен удаленно, в дополнение к полностью секретной работе, вы не должны беспокоиться о том, что вас поймают.

Он работает с операционными системами Mac, Android и Windows и классифицирует зарегистрированные пароли в соответствии с сайтом доступа, что позволяет быстро найти пароль, соответствующий электронной почте вашей жертвы.

Наименее рекомендуемый метод взлома электронной почты — фишинг

Фишинг — еще один метод взлома пароля электронной почты. Этот метод предполагает использование поддельных страниц входа в систему, графический вид которых практически идентичен законным веб-сайтам.

Многие хакеры создают поддельные страницы входа, которые выглядят так же, как страницы входа, так что после ввода данных для входа на указанную поддельную страницу входа они украдены хакером, чтобы взломать учетную запись вашей жертвы.

Однако проведение фишинг-атаки требует глубоких знаний в области взлома. Кроме того, это считается серьезным преступлением и, следовательно, рискованной работой. По этой причине это один из наименее рекомендуемых методов взлома электронной почты, несмотря на то, что он эффективен.

заключение

Как вы могли понять, что существует множество методов, которые можно использовать для взлома электронной почты, одни более сложные, другие более простые и простые, но все они дают действительно замечательные результаты.

Кража пароля электронной почты означает наличие ключей к виртуальной личности человека, поэтому важно помнить, что взлом третьих лиц является незаконным, поскольку важно уважать конфиденциальность других.

Поэтому мы советуем вам использовать предоставленную выше информацию с большой ответственностью и только в обоснованных случаях.

Нравится Мне это нравится Мне весело Меня это раздражает Мне грустно Меня это удивляет

183 125 103 22 15 11

Загрузка комментариев .

Отслеживайте сотовый телефон.

Estamos guardando la contraseña en nuestros servidores

Этот профиль недействителен. Профиль может быть личным, или он был заблокирован, приостановлен, удален или не существует!.

Вы хотите продолжить взлом этого профиля?

Источник: xn--80adpqfl4azf.me

8 способов взломать электронную почту

![]()

Listen to this article

Маразм крепчал! В тексте статьи нет ни какой подробной инструкции и реальном взломе кого-либо. Но вот жалоба на материал и прилетела.

В связи с обращением «РосКомнадзора» данный материал был перенесен в наш закрытый раздел сайта.

Если Вам понравилась статья — поделитесь с друзьями

25 614 просмотров

Отказ от ответственности: Автор или издатель не публиковали эту статью для вредоносных целей. Вся размещенная информация была взята из открытых источников и представлена исключительно в ознакомительных целях а также не несет призыва к действию. Создано лишь в образовательных и развлекательных целях.

Вся информация направлена на то, чтобы уберечь читателей от противозаконных действий. Все причиненные возможные убытки посетитель берет на себя. Автор проделывает все действия лишь на собственном оборудовании и в собственной сети. Не повторяйте ничего из прочитанного в реальной жизни. | Так же, если вы являетесь правообладателем размещенного на страницах портала материала, просьба написать нам через контактную форму жалобу на удаление определенной страницы, а также ознакомиться с инструкцией для правообладателей материалов. Спасибо за понимание.

Если вам понравились материалы сайта, вы можете поддержать проект финансово, переведя некоторую сумму с банковской карты, счёта мобильного телефона или из кошелька ЮMoney.

консольная утилита мониторинга графических процессоров AMD, Intel и NVIDIA. Он…

SSU — протокол I2P, являющийся криптографической оберткой UDP из стека…

Wish Fish — это инструмент захвата изображений, который позволит вам захватывать…

Существует несколько коммерческих и бесплатных инструментов для тестирования на проникновение,…

Кэширование (или кэширование контента) – это широко используемая техника хранения…

Условия 21 века предусматривают частое использование информационных технологий и гаджетов.…

Услуги автоматов для зарядки гаджетов — это бизнес, который имеет…

Для пентестеров крайне важно уметь делать крипт или шифрование файлов.…

Есть такой сайт под названием Otohits.

Это сервис автосерфа, который позволяет…

Мессенджеры довольно часто взламывают. Сегодня мы поговорим о том, как…

Universal Radio Hacker (URH) — это полный набор для исследования…

Чтобы установить и запустить SpiderFoot, вам понадобится как минимум Python…

Как создать бизнес онлайн? Ответ на данный вопрос на нашем…

Электронная почта — одно из самых распространенных средств связи. К…

О том, что можно получать бесплатный трафик с YouTube, слышали…

В этой статье собрана базовая информация о раскрутке каналов и…

Как заработать с помощью искусственного интеллекта Midjourney без особых навыков…

В этом руководстве мы приводим некоторые из самых популярных и…

Метаданные, прикрепленные к изображениям, могут представлять опасность для вашей конфиденциальности…

Юридические лица обязаны открыть расчетный счет для ведения бизнеса, для…

Рекомендуем статьи опубликованные в этот же день ранее:

- 2020 : Защита личных данных на Android

- 2020 : Бесплатный интернет на любом углу

- 2021 : Как посмотреть состояние батареи на ноутбуке?

6 Комментарий

Межтекстовые Отзывы

Посмотреть все комментарии

[email protected] -Помогу-Пишите!

2 лет назад

Мне тут помогли, спасибо.

2 лет назад

MOЯ ЖECTOKAЯ ИCTOPИЯ.бpaкe c мужeм пpoжили 15 лeт,нe cчитaя тo вpeмя вcтpeч дo cвaдьбы.Пoчувcтвoвaлa,кaк oтнoшeния нaши cтaли ocтывaть.Mуж нaчaл зaдepживaтьcя c paбoты,cтaл бoлee xoлoдным пo oтнoшeнию кo мнe,нaчaл пpятaть тeлeфoн.Booбщeм eгo пoвeдeниe oчeнь измeнилocь…Дaннoй пpoблeмoй я пoдeлилacь c близкoй пoдpугoй.Oнa пocoвeтoвaлa мнe oбpaтитьcя к чeлoвeку,кoтopый зaнимaeтcя мecтoнoxoждeниeм,пpocлушкoй тeлeфoнa,пepeпиcкaми в coц.ceтяx.Mы нaчaли иcкaть тaкoгo чeлoвeкa.Зoвут eгo PУCЛAH,eгo нoмep ( BOCEMЬ ДEBЯTЬ ШECTЬ BOCEMЬ ШECTЬ ЧETЫPE ДEBЯTЬ HOЛЬ ДBA HOЛЬ TPИ),ну этo нa тoт cлучaй,ecли кoму тo пoнaдoбитcя,пo цeнe мы дoгoвopилиcь c ним.Я CMOГЛA ПPOCЛУШИBATЬ BCE EГO ЗBOHKИ BCЯ ПEPEПИCKA C EГO HOMEPA ДУБЛИPOBAЛACЬ HA MOЙ TEЛEФOH A CAMOE ГЛABHOE Я BCEГДA ЗHAЛA AДPEC ГДE MУЖ. Oкaзaлocь,чтo у мoeгo мужa ecть дpугaя ceмья,в кoтopoй пoдpacтaют двoe нecoвepшeннoлeтниx дeтeй..Boт oкaзывaeтcя,кaк в жизни бывaeт.He пepeдaть cлoвaми бoль,кoтopую я иcпытaлa.A я вeдь,кaк и мнoгиe жeнщины любилa и дoвepялa…

1 год назад

1 год назад

1 год назад

О чем вы автор?? Я постоянно собираю увесистую коллекцию паролей от соц. сетей и. Пр. в городской библиотеке или других публичных заведениях где есть бесплатный доступ к Интернет. Не стоит большого труда вытащить их на flesh карту из кеша браузера и дома вытащить все данные. Люди не задумываться о своей безопасности и не нужны не трояны не социальная инженерия.

PS Я не разу не воспользовальзовался своими «трафеями».

Источник: rucore.net